Неизвестная уязвимость функции printf

Статья была опубликована в журнале

"Машинная программа выполняет то, что вы ей приказали делать, а не то, что бы вы хотели, чтобы она делала".

Третий закон Грида

В настоящей статье на примере функции printf рассматриваются ситуации, в которых отсутствие в языке Си встроенных средств определения количества переданных функции аргументов приводит к несанкционированному вторжению в защищенные системы, и предлагаются некоторые пути выхода из таких ситуаций.

У разработчиков существует шутливое высказывание: "Программ без ошибок не бывает. Бывает – плохо искали". Пример программы, приведенной ниже, позволяет убедиться, насколько эта шутка порой близка к истине. На первый (и даже на второй!) взгляд здесь нет ни одной ошибки, способной привести к несанкционированному вторжению в систему.

Использование функции fgets надежно защищает от угрозы переполнения буфера, а все строки гарантированно умещаются в отведенные им буфера. Тривиальность и типичность кода создает обманчивую иллюзию, что ошибиться здесь просто негде (обработка ошибок чтения из файла для простоты опущена, и заранее оговаривается, что используются стандартные библиотеки и обычный, а не какой-то там специальным образом модифицированный компилятор).

#include <string.h>

void main() { FILE *psw; char buff[32]; char user[16]; char pass[16]; char _pass[16];

printf("printf bug demo\n"); if (!(psw=fopen("buff.psw","r"))) return; fgets(&_pass[0],8,psw);

printf("Login:");fgets(&user[0],12,stdin); printf("Passw:");fgets(&pass[0],12,stdin);

if (strcmp(&pass[0],&_pass[0])) sprintf(&buff[0],"Invalid password: %s",&pass[0]); else sprintf(&buff[0],"Password ok\n");

printf(&buff[0]);

}

Неуловимость допущенной ошибки объясняется психологической инерцией мышления: вместо тщательного анализа кода к нему последовательно примеряются типовые штаммы и шаблоны. Если ни один из них не подходит, – программа считается защищенной.

Комизм ситуации заключается в том, что некоторые вещи настолько привычны, что перестают обращать на себя внимание, и мысль проверить их, просто не приходит в голову.

Один из недостатков языка Си заключается в отсутствии штатных механизмов подсчета количества аргументов, переданных функции. Поэтому функциям с переменным числом аргументов приходится самостоятельно определять сколько параметров находится в их распоряжении. Для решения этой задачи функция printf использует специальную управляющую строку, которая состоит из служебных комбинаций символов – спецификаторов. Спецификаторы описывают тип и количество аргументов. Каждому из спецификаторов должна соответствовать "своя" переменная, но что произойдет, если такое равновесие нарушится?.

Когда спецификаторов меньше, чем переменных, ничего скверного не происходит, поскольку в языке Си аргументы удаляются из стека не самой функцией, а вызывающим ее кодом (который уж наверняка знает, сколько аргументов было передано). Поэтому разбалансировки стека не происходит, и все работает нормально, за исключением того, что отображаются не все указанные переменные.

Но если спецификаторов окажется больше, чем переданных переменных, то при попытке извлечь из стека очередной аргумент произойдет обращение к "чужим" данным, находящимся в этой области стека!

Такую ситуацию позволяет продемонстрировать следующий пример: “main(){int a=0xa;int b=0xb;printf("%x %x\n",a);}”, в котором присутствует один "беспарный" спецификатор “%x”. Поскольку содержимое стека на момент вызова функции “printf” зависит от используемого компилятора, то поведение данного кода неопределенно. Например, результат работы программы, полученной с помощью Microsoft Visual C++ 6.0, выглядит так: “a b”

Функция вывела два числа, несмотря на то, что ей передавали всего одну переменную “a”. Каким же образом она сумела получить содержимое переменной “b”? Ответить на этот вопрос поможет дизассемблирование машинного кода программы, в результате которого удается установить содержимое стека на момент вызова функции printf (сам дизассемблерный листинг в журнальном варианте статьи опущен, полный текст содержится в книге "Техника сетевых атак", которую планируется выпустить в скором будущем):

off aXX ('%x %x') (строка спецификаторов) var_4 ('a') (аргумент функции printf)

var_8 ('b') (локальная переменная) var_4 ('a') (локальная переменная)

Жирным шрифтом выделены аргументы, переданные функции. Но сама функция не может определить их точное количество, поэтому она извлекает из верхушки стека указатель на строку спецификаторов и приступает к ее анализу. Встретив соответствующую комбинацию символов, функция извлекает из стека очередной аргумент, и так продолжается до тех пор, пока не исчерпаются все спецификаторы.

Для поддержки функций с переменным количеством аргументов в языке Си был принят обратный порядок заталкивания параметров в стек, т.е. самый левый аргумент заносится в последнюю очередь и оказывается на верхушке стека. Было бы замечательно, если бы компилятор напоследок передавал бы функции число используемых аргументов или, по крайней мере, сообщал бы их суммарный размер (тем более, что технически в этом нет ничего затруднительного). Но, увы! Разработчики языка не реализовали такой механизм, и отсюда следует неутешительное заключение о принципиальной невозможности защиты содержимого стека материнской функции. Дочерняя функция может беспрепятственно обращаться к любой ячейке стека – от верхушки до самого низа, читая как "свои", так и "чужие" данные.

При вызове “printf("%x %x\n",a)“ функция извлекает из стека на одно слово больше, чем было ей передано, и в результате происходит вторжение в область памяти, занятой локальными переменными материнской функции. Переменная “b” принимается за аргумент функции и выводится на экран. (В зависимости от используемого компилятора в заданном месте стека может оказаться все что угодно, например переменная “a”, сохраненные значения регистров общего назначения, "черная дыра" – область памяти, отведенная для выравнивания данных и т.д.).

По идее программист должен следить за тем, чтобы каждому спецификатору соответствовала "своя" переменная, однако в некоторых ситуациях отсутствие одного из аргументов не приводит к нарушению работоспособности программы.

Это происходит в тех случаях, когда пропущенная переменная оказывается на верхушке стека, что не так уж и маловероятно. Но ошибка может неожиданно проявится при переходе на другой компилятор, поскольку порядок расположения локальных переменных нигде не задекларирован, и каждый компилятор группирует их по-своему (вовсе не факт, что переменные всегда располагаются в памяти в порядке их объявления в программе).

В тех случаях, когда функция printf используется для вывода единственной символьной строки, строку спецификаторов обычно опускают, т.е. вместо “printf (“%s”, &buff[0])” пишут “printf(&buff[0])”. На первый взгляд обе формы записи равносильны, но это не так! Самый левый аргумент всегда проверяется функцией printf на наличие спецификаторов, даже если он передан функции в единственном числе. Поэтому использовать его для вывода строки можно в том и только том случае, когда она гарантированно не содержит никаких "внеплановых" спецификаторов, в противном случае, работа приложения окажется нестабильной. Особенно опасно полагаться на отсутствие спецификаторов в данных, введенных пользователем, и недопустимо передавать их функции printf в первом слева аргументе.

Возможные последствия такого подхода позволяет продемонстрировать программа, приведенная в начале статьи: если злоумышленник введет вместо пароля один или несколько спецификаторов, на экране появится содержимое локальных переменных, в том числе и буфера, хранящего эталонный пароль. Компилятор Microsoft Visual C++ 6.0 располагает этот буфер на вершине стека и просмотреть его можно следующим образом (предполагается, что файл “buff.psw” содержит строку “K98PN*”):

printf bug demo Login:kpnc Passw:%x %x %x Invalid password: 5038394b a2a4e 2f4968

Для расшифровки ответа программы необходимо перевернуть каждое двойное слово, поскольку в микропроцессорах Intel младшие байты располагаются по меньшим адресам. В результате этого получается следующее:

Перевод шестнадцатеричных значений в символьное представление сопряжен с определенными неудобствами, но использование спецификатора “%s” приведет не к выводу строки в удобочитаемом виде, а к аварийному завершению приложения.

Такое поведение объясняется тем, что, встретив спецификатор “%s”, функция printf ожидает увидеть указатель на строку, но не саму строку. В результате происходит обращение по адресу 0x5038384B (“K98PN” в символьном представлении), который находится вне пределов досягаемости программы, что и вызывает исключение.

Спецификатор “%s” пригоден для отображения содержимого указателей, ссылающихся на строки или другие читабельные структуры данных. Его использование продемонстрировано в следующем примере:

#include <stdio.h>

#include <string.h>

#include <malloc.h>

void main() { FILE *f; char *pass; char *_pass; pass= (char *)malloc(100); _pass=(char *)malloc(100); if (!(f=fopen("buff.psw","r"))) return; fgets(_pass,100,f); _pass[strlen(_pass)-1]=0; printf("Passw:");fgets(pass,100,stdin); pass[strlen(pass)-1]=0; // Код, проверяющий истинность пароля, введенного // пользователем, для упрощения понимания, опущен printf(pass); }

На этот раз буфер, хранящий эталонный пароль, размещен не в стеке, а в куче – области памяти, выделенной функцией malloc. В самом же стеке никаких секретных данных уже не содержится. Но это никак не усиливает защищенность программы, поскольку вместо самого буфера в стеке расположен указатель на него. Даже перенос указателя в глобальную переменную не смог бы спасти положения, но об этом немного позднее.

В приведенном примере указатель _pass оказался расположен на верхушке стека, поэтому использование спецификатора “%s” приводит к выводу на экран эталонного пароля, в чем позволяет убедиться следующий эксперимент:

Passw:%s K98PN*

Используя спецификатор “%s”, необходимо доподлинно знать, в каком именно месте стека находится искомый указатель. В противном случае произойдет обращение к незапланированной области памяти. Большинство локальных переменных, находящихся в стеке, содержат значения, не превышающие 0x40000, поэтому попытка использовать их в качестве указателя под операционной системой Microsoft Windows NT приведет к исключению.

Злоумышленник может использовать это обстоятельство для блокирования вычислительных систем или нарушения их нормальной работы.

Можно ли предотвратить угрозу раскрытия секретной информации переносом критичных к разглашению данных из стека в глобальные переменные? Прежде чем ответить на этот вопрос, необходимо заметить, что в некоторых операционных системах стек, данные и код программы находятся в одном и том же сегменте, поэтому механизмы получения содержимого локальных и глобальных переменных в таких случаях идентичны друг другу. Поэтому, если специальным образом не оговорено, на какой именно платформе будет выполняться разрабатываемая программа, бессмысленно спрашивать, каким образом влияет на ее защищенность использование глобальных переменных.

Операционная система Microsoft Windows NT выделяет каждому процессу непрерывный регион адресного пространства, в котором уживаются код, данные и стек выполняющегося приложения. Поэтому теоретически возможно "дотянуться" до любой ячейки памяти и "подсмотреть" ее содержимое. Однако на практике осуществлению такой операции препятствует ограничение длины вводимой строки. Потребовалось бы ввести миллионы спецификаторов, прежде чем удалось бы достичь области памяти, занятой локальными переменными. Никакое приложение не допускает использование строк такой длины. Злоумышленник чаще всего ограничен не более сотней-другой символов, что позволяет просмотреть ему приблизительно четыреста-пятьсот байт содержимого стека. Попадание секретных данных в столь непротяженную область настолько маловероятно, что трудно найти хотя бы одно приложение, подверженное подобной атаке.

Однако существует механизм, позволяющий прочитать содержимое практически любой ячейки памяти независимо от ее местоположения (разумеется, при условии, что приложение обладает правами на ее чтение). Если строка, введенная пользователем, помещается в стек (а именно так чаще всего и происходит), существует возможность "вручную" сформировать требуемый указатель и затем вывести строку, на которую он ссылается посредством спецификатора “%s”.

Поскольку некоторые символы невозможно ввести с клавиатуры, то на искомый указатель наложены некоторые ограничения. В частности, он не должен содержать ни одного нуля, т.к. стандартные библиотеки языка Си интерпретируют ноль как символ завершения строки. Но некоторые ухищрения позволяют обойти эти препятствия: злоумышленник может использовать в качестве старшего байта указателя ноль, завершающий строку, или косвенно воздействовать на содержимое стека различными способами.

Таким образом, существует принципиальная возможность получения дампа памяти атакуемой программы, что позволяет злоумышленнику проанализировать систему защиты или, по крайне мере, выяснить, какое именно программное обеспечение использует жертва и что за "заплатки" у нее установлены.

Описанную выше уязвимость можно было бы отнести к забавным курьезам, если бы она ограничивалась одной лишь функцией printf. Но функции с переменным количеством аргументом – не редкость в программистской практике, и многие из них используют ненадежные алгоритмы определения числа переданных параметров. Кроме того, существует множество "швейцарских" функций многоцелевого назначения. Например, функция “open” языка Perl в зависимости от символов, содержащихся в имени файла, может не только открывать файлы, но и запускать другие приложения, клонировать манипуляторы, выдавать содержимое директории и т.д.

Поэтому при разработке защищенных приложений необходимо с особой тщательностью подходить к проектированию функций, принимающих различное количество аргументов (или аргументы различного вида). В некоторых Си-компиляторах встречается нестандартная функция nargs, которая возвращает количество машинных слов, занесенных в стек перед вызовом функции. Ее использование связано с рядом щекотливых тонкостей, незнание которых не позволяет создавать надежно работающие приложения.

Достаточно очевидно, что число переданных аргументов может быть не равно количеству занесенных в стек машинных слов, но вовсе не факт, что размер машинного слова равен размеру машинного слова.

Такая путаница объясняется тем, что термин "машинное слово" в одних случаях равен разрядности процессора, а в других приравнивается к двум байтам. Поэтому использование nargs порождает совершенно непереносимый код, работоспособность которого может быть нарушена даже изменением некоторых опций компилятора!

Некоторые разработчики предлагают собственный вариант реализации nargs, который сводится к следующему алгоритму: из стека извлекается адрес возврата из функции и, исходя из предположения, что он указывает на команду наподобие ADD SP, xx, производится попытка определить значение ‘xx’, равное количеству байт, помещенных в стек перед вызовом функции. Недостатки такого приема следующие: он не переносим на отличные от Intel 80x86 платформы; современные компиляторы ведут себя не так, как пять-десять лет назад, и генерируют чрезвычайно запутанный код, допускающий дисбаланс стека на некотором промежутке, отчего процедура анализа количества переданных функции аргументов по сложности приближается к самому компилятору.

Иногда можно встретить рекомендации последним аргументом передавать функции нулевой указатель, позволяющий определить количество используемых параметров. Однако, такое решение приемлемо лишь в том случае, если все остальные аргументы никогда не обращаются в нуль, а это условие выполнимо далеко не всегда.

Существует и другой вариант – вручную подсчитывать число аргументов и через специальный параметр передавать их функции. Но это слишком утомительно да и ненадежно.

Таким образом, на языке Си принципиально невозможно создание функций с переменным количеством аргументов, которые бы корректно работали во всех случаях, независимо от значений переданных им параметров. Поэтому все необходимые проверки должны быть выполнены до вызова таких функций, иначе поведение приложений может оказаться нестабильным и потенциально уязвимым.

1 Здесь и далее первый аргумент функции printf называется "строкой спецификаторов", а все последующие "переменными"

2 Ну чем не трюк для соревнований в "магическом программировании"?

3 Базовый адрес загрузки большинства приложений равен 0x400000

4 Спецификатор "%f" "съедает" восемь байт, но сам занимает два байта, таким образом, в ста байтах вводимой строки можно расположить не более пятидесяти спецификаторов "%f", которые выведут четыреста байт.

5 Тем самым он откроет доступ к коду и данным 32-разрядных приложений, исполняющихся под управлением операционной системы Windows NT, поскольку большинство из них расположено в памяти по адресу выше 0x00401000

Методики и технологии управления информационными рисками

Сергей Петренко, Сергей Симонов, «IT Manager», #3/2003

Понятия «оценка рисков» (Risk Assessment) и «управление рисками» (Risk Management) появились сравнительно недавно и сегодня вызывают постоянный интерес специалистов в области обеспечения непрерывности бизнеса (Business Continuity) и сетевой безопасности (Network Security). Примерно с 1995 года в ряде высокотехнологичных стран мира, главным образом в США, Великобритании, Германии и Канаде, проводятся ежегодные слушания специально созданных комитетов и комиссий по вопросам управления информационными рисками. Подготовлено более десятка различных стандартов и спецификаций, детально регламентирующих процедуры управления информационными рисками, среди которых наибольшую известность приобрели международные спецификации и стандарты ISO 177992002 (BS 7799), GAO и FISCAM, SCIP, NIST, SAS 78/94 и COBIT. Насколько методики и технологии управления информационными рисками могут быть полезны для вашей компании? Давайте посмотрим вместе.

В настоящее время управление информационными рисками представляет собой одно из наиболее актуальных и динамично развивающихся направлений стратегического и оперативного менеджмента в области защиты информации. Его основная задача — объективно идентифицировать и оценить наиболее значимые для бизнеса информационные риски компании, а также адекватность используемых средств контроля рисков для увеличения эффективности и рентабельности экономической деятельности компании. Поэтому под термином «управление информационными рисками» обычно понимается системный процесс идентификации, контроля и уменьшения информационных рисков компаний в соответствии с определенными ограничениями российской нормативноправовой базы в области защиты информации и собственной корпоративной политики безопасности. Считается, что качественное управление рисками позволяет использовать оптимальные по эффективности и затратам средства контроля рисков и средства защиты информации, адекватные текущим целям и задачам бизнеса компании.

Не секрет, что сегодня наблюдается повсеместное усиление зависимости успешной бизнесдеятельности отечественных компаний от используемых организационных мер и технических средств контроля и уменьшения риска. Для эффективного управления информационными рисками разработаны специальные методики, например методики международных стандартов ISO 15408, ISO 17799 (BS7799), BSI; а также национальных стандартов NIST 80030, SAC, COSO, SAS 55/78 и некоторые другие, аналогичные им. В соответствие с этими методиками управление информационными рисками любой компании предполагает следующее. Вопервых, определение основных целей и задач защиты информационных активов компании. Вовторых, создание эффективной системы оценки и управления информационными рисками. Втретьих, расчет совокупности детализированных не только качественных, но и количественных оценок рисков, адекватных заявленным целям бизнеса. Вчетвертых, применение специального инструментария оценивания и управления рисками. Давайте рассмотрим некоторые качественные и количественные международные методики управления информационными рисками, обращая основное внимание на возможность их адаптации и применения в отечественных условиях.

Качественные методики управления рисками

Качественные методики управления рисками приняты на вооружение в технологически развитых странах многочисленной армией внутренних и внешних ITаудиторов. Эти методики достаточно популярны и относительно просты, и разработаны, как правило, на основе требований международного стандарта ISO 177992002. История развития которого началась в 1993 году, когда Министерство торговли Великобритании опубликовало пособие, посвященное практическим аспектам обеспечения информационной безопасности (ИБ). Пособие оказалось настолько удачным, что его стали использовать администраторы безопасности многих организаций. Позже доработанная версия этого пособия была принята в качестве британского стандарта BS7799 «Практические правила управления информационной безопасностью» (1995).

Стандарт стали применять на добровольной основе не только в Великобритании, но и в других странах. В 1998 году вышла вторая часть стандарта, посвященная вопросам аудита информационной безопасности. В 2000 году был принят международный стандарт ISO 17799, в основу которого был положен BS7799. В сентябре 2002 года основные положения ISO 17799 были пересмотрены и дополнены с учетом развития современных информационных технологий и требований к организации режима ИБ. Сегодня это наиболее распространенный стандарт во всем мире среди организаций и предприятий, которые используют подобные стандарты на добровольной основе.

Стандарт ISO 17799 содержит две части.

В Части 1: Практические рекомендации по управлению информационной безопасностью, 2002 г., определены основные аспекты организации режима информационной безопасности в компании:

• Политика безопасности.

• Организация защиты.

• Классификация и управление информационными ресурсами.

• Управление персоналом.

• Физическая безопасность.

• Администрирование компьютерных систем и сетей.

• Управление доступом к системам.

• Разработка и сопровождение систем.

• Планирование бесперебойной работы организации.

• Проверка системы на соответствие требованиям ИБ.

Часть 2: Спецификации, 2002 г., рассматривает эти же аспекты с точки зрения сертификации режима информационной безопасности компании на соответствие требованиям стандарта. С практической точки зрения эта часть является инструментом для ITаудитора и позволяет оперативно проводить внутренний или внешний аудит информационной безопасности любой компании.

К качественным методикам управления рисками на основе требований ISO 17999 относятся методики COBRA и RA Software Tool. Давайте кратко рассмотрим названные методики.

COBRA

Во второй половине 90х годов компания C & A Systems Security Ltd. разработала одноименные методику и соответствующий инструментарий для анализа и управления информационными рисками под названием COBRA. Эта методика позволяет выполнить в автоматизированном режиме простейший вариант оценивания информационных рисков любой компании.

Для этого предлагается использовать специальные электронные базы знаний и процедуры логического вывода, ориентированные на требования ISO 17799. Существенно, что при желании перечень учитываемых требований можно дополнить различными требованиями отечественных нормативнорегулирующих органов, например, требованиями руководящих документов (РД) Гостехкомиссии при Президенте РФ.

Методика COBRA представляет требования стандарта ISO 17799 в виде тематических вопросников (check list’s), на которые следует ответить в ходе оценки рисков информационных активов и электронных бизнестранзакций компании (). Далее введенные ответы автоматически обрабатываются,и с помощью соответствующих правил логического вывода формируется итоговый отчет c текущими оценками информационных рисков компании и рекомендациями по их управлению.

RA Software Tool

Методика и одноименное инструментальное средство RA Software Tool () основаны на требованиях международных стандартов ISO 17999 и ISO 13335 (части 3 и 4), а также на требованиях некоторых руководств Британского национального института стандартов (BSI), например, PD 3002 (Руководство по оценке и управлению рисками), PD 3003 (Оценка готовности компании к аудиту в соответствии с BS 7799), PD 3005 (Руководство по выбору системы защиты) и пр.

Эта методика позволяет выполнять оценку информационных рисков (модули 4 и 5) в соответствии с требованиями ISO 17799, а при желании в соответствии с более детальными спецификациями руководства PD 3002 Британского института стандартов.

Количественные методики управления рисками

Вторую группу методик управления рисками составляют количественные методики, актуальность которых обусловлена необходимостью решения различных оптимизационных задач, которые часто возникают в реальной жизни. Суть этих задач сводится к поиску единственного оптимального решения, из множества существующих. Например, необходимо ответить на следующие вопросы: «Как, оставаясь в рамках утвержденного годового (квартального) бюджета на информационную безопасность, достигнуть максимального уровня защищенности информационных активов компании?» или «Какую из альтернатив построения корпоративной защиты информации (защищенного WWW сайта или корпоративной Email) выбрать с учетом известных ограничений бизнесресурсов компании?» Для решения этих задач и разрабатываются методы и методики количественной оценки и управления рисками на основе структурных и реже объектноориентированных методов системного анализа и проектирования (SSADM — Structured Systems Analysis and Design).

На практике такие методики управления рисками позволяют:

• Создавать модели информационных активов компании с точки зрения безопасности;

• Классифицировать и оценивать ценности активов;

• Составлять списки наиболее значимых угроз и уязвимостей безопасности;

• Ранжировать угрозы и уязвимости безопасности;

• Обосновывать средства и меры контроля рисков;

• Оценивать эффективность/стоимость различных вариантов защиты;

• Формализовать и автоматизировать процедуры оценивания и управления рисками.

Одной из наиболее известных методик этого класса является методика CRAMM.

CRAMM

В 1985 году Центральное агентство по компьютерам и телекоммуникациям (CCTA) Великобритании начало исследования существующих методов управления информационной безопасностью для выдачи рекомендаций по их использованию в правительственных организациях, обрабатывающих конфиденциальную информацию. Ни один из рассмотренных методов не подошел.Поэтому сначала был создан метод, а затем одноименная методика CRAMM (анализа и контроля рисков), соответствующая требованиям CCTA. Затем появилось несколько версий методики, ориентированных на требования различных государственных и коммерческих организаций и структур. Одна из версий «коммерческого профиля» широко распространилась на рынке средств защиты информации.

Основными целями методики CRAMM являются:

• Формализация и автоматизация процедур анализа и управления рисками;

• Оптимизация расходов на средства контроля и защиты;

• Комплексное планирование и управление рисками на всех стадиях жизненного цикла информационных систем;

• Сокращение времени на разработку и сопровождение корпоративной системы защиты информации;

• Обоснование эффективности предлагаемых мер защиты и средств контроля;

• Управление изменениями и инцидентами;

• Поддержка непрерывности бизнеса;

• Оперативное принятие решений по вопросам управления безопасностью и пр.

Управление рисками в методике СRAMM осуществляется в несколько этапов (рис. 3).

Основные этапы управления рисками в CRAMM" width="464" height="130" hspace="3" vspace="3" border="1">

На первом этапе инициации — «Initiation» — определяются границы исследуемой информационной системы компании, состав и структура ее основных информационных активов и транзакций.

На этапе идентификации и оценки ресурсов — «Identification and Valuation of Assets» — четко идентифицируются активы и определяется их стоимость. Расчет стоимости информационных активов однозначно позволяет определить необходимость и достаточность предлагаемых средств контроля и защиты.

На этапе оценивания угроз и уязвимостей — «Threat and Vulnerability Assessment» — идентифицируются и оцениваются угрозы и уязвимости информационных активов компании.

Этап анализа рисков — «Risk Analysis» — позволяет получить качественные и количественные оценки рисков.

На этапе управления рисками — «Risk management» — предлагаются меры и средства уменьшения или уклонения от риска.

Давайте рассмотрим возможности CRAMM на следующем примере. Пусть проводится оценка информационных рисков следующей корпоративной информационной системы (рис. 4).

В этой схеме условно выделим следующие элементы системы:

• рабочие места, на которых операторы вводят информацию, поступающую из внешнего мира;

• почтовый сервер, на который информация поступает с удаленных узлов сети через Интернет;

• сервер обработки, на котором установлена СУБД;

• сервер резервного копирования;

• рабочие места группы оперативного реагирования;

• рабочее место администратора безопасности;

• рабочее место администратора БД.

Функционирование системы осуществляется следующим образом. Данные, введенные с рабочих мест пользователей и поступившие на почтовый сервер, направляются на сервер корпоративной обработки данных. Затем данные поступают на рабочие места группы оперативного реагирования и там принимаются соответствующие решения.

Давайте теперь проведем анализ рисков с помощью методики CRAMM и предложим некоторые средства контроля и управления рисками, адекватные целям и задачам бизнеса компании.

Определение границ исследования. Этап начинается с решения задачи определения границ исследуемой системы.

Для этого собирается следующая информация: ответственные за физические и программные ресурсы; кто является пользователем и как пользователи применяют или будут использовать систему; конфигурация системы. Первичная информация собирается в процессе бесед с менеджерами проектов, менеджером пользователей или другими сотрудниками.

Идентификация ресурсов и построение модели системы с точки зрения ИБ. Проводится идентификация ресурсов: материальных, программных и информационных, содержащихся внутри границ системы. Каждый ресурс необходимо отнести к одному из предопределенных классов. Классификация физических ресурсов приводится в приложении. Затем строится модель информационной системы с точки зрения ИБ. Для каждого информационного процесса, имеющего самостоятельное значение с точки зрения пользователя и называемого пользовательским сервисом (EndUserService), строится дерево связей используемых ресурсов. В рассматриваемом примере будет единственный подобный сервис (рис. 5). Построенная модель позволяет выделить критичные элементы.

Ценность ресурсов. Методика позволяет определить ценность ресурсов. Этот шаг является обязательным в полном варианте анализа рисков. Ценность физических ресурсов в данном методе определяется ценой их восстановления в случае разрушения. Ценность данных и программного обеспечения определяется в следующих ситуациях:

• недоступность ресурса в течение определенного периода времени;

• разрушение ресурса — потеря информации, полученной со времени последнего резервного копирования или ее полное разрушение;

• нарушение конфиденциальности в случаях несанкционированного доступа штатных сотрудников или посторонних лиц;

• модификация рассматривается для случаев мелких ошибок персонала (ошибки ввода), программных ошибок, преднамеренных ошибок;

• ошибки, связанные с передачей информации: отказ от доставки, недоставка информации, доставка по неверному адресу.

Для оценки возможного ущерба предлагается использовать следующие критерии:

• ущерб репутации организации;

• нарушение действующего законодательства;

• ущерб для здоровья персонала;

• ущерб, связанный с разглашением персональных данных отдельных лиц;

• финансовые потери от разглашения информации;

• финансовые потери, связанные с восстановлением ресурсов;

• потери, связанные с невозможностью выполнения обязательств;

• дезорганизация деятельности.

Приведенная совокупность критериев используется в коммерческом варианте метода (профиль Standard). В других версиях совокупность будет иной, например, в версии, используемой в правительственных учреждениях, добавляются параметры, отражающие такие области, как национальная безопасность и международные отношения.

Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба по шкале со значениями от 1 до 10.

К примеру, если данные содержат подробности коммерческой конфиденциальной (критичной) информации, эксперт, проводящий исследование, задает вопрос: как может повлиять на организацию несанкционированный доступ посторонних лиц к этой информации?

Возможен такой ответ: провал сразу по нескольким параметрам из перечисленных выше, причем каждый аспект следовало бы рассмотреть подробнее и присвоить самую высокую из возможных оценок.

Затем разрабатываются шкалы для выбранной системы параметров. Они могут выглядеть следующим образом.

Ущерб репутации организации:

2 — негативная реакция отдельных чиновников, общественных деятелей;

4 — критика в средствах массовой информации, не имеющая широкого общественного резонанса;

6 — негативная реакция отдельных депутатов Думы, Совета Федерации;

8 — критика в средствах массовой информации, имеющая последствия в виде крупных скандалов, парламентских слушаний, широкомасштабных проверок и т. п.;

10 — негативная реакция на уровне Президента и Правительства.

Ущерб для здоровья персонала:

2 — минимальный ущерб (последствия не связаны с госпитализаций или длительным лечением);

4 — ущерб среднего размера (необходимо лечение для одного или нескольких сотрудников, но длительных отрицательных последствий нет);

6 — серьезные последствия ( длительная госпитализация, инвалидность одного или нескольких сотрудников);

10 — гибель людей.

Финансовые потери, связанныес восстановлением ресурсов:

2 — менее $1000;

6 — от $1000 до $10 000;

8 — от $10 000 до $100 000;

10 — свыше $100 000.

Дезорганизация деятельностив связи с недоступностью данных:

2 — отсутствие доступа к информации до 15 минут;

4 — отсутствие доступа к информации до 1 часа;

6 — отсутствие доступа к информации до 3 часов;

8 — отсутствие доступа к информации от 12 часов;

10 — отсутствие доступа к информации более суток.

Далее рассматриваются основные сценарии, приводящие к различным негативным последствиям, описываемым в терминах выбранных параметров ().

На этом этапе может быть подготовлено несколько типов отчетов (границы системы, модель, определение ценности ресурсов). Если ценности ресурсов низкие, можно использовать базовый вариант защиты. В таком случае исследователь может перейти от этой стадии сразу к стадии анализа рисков. Однако для адекватного учета потенциального воздействия какойлибо угрозы, уязвимости или комбинации угроз и уязвимостей, которые имеют высокие уровни, следует использовать сокращенную версию стадии оценки угроз и уязвимостей. Это позволяет разработать более эффективную систему защиты информации компании.

На этапе оценивания угроз и уявимостей оцениваются зависимости пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимостей.

Далее активы компании группируются с точки зрения угроз и уязвимостей.Например, в случае наличия угрозы пожара или кражи, в качестве группы ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал, комната средств связи и т. д.).

При этом оценка уровней угроз и уязвимостей может проводиться на основе косвенных факторов или на основе прямых оценок экспертов. В первом случае программное обеспечение CRAMM для каждой группы ресурсов и каждого из них генерирует список вопросов, допускающих однозначный ответ ().

Уровень угроз оценивается, в зависимости от ответов, как:

• очень высокий;

• высокий;

• средний;

• низкий;

• очень низкий.

Уровень уязвимости оценивается, в зависимости от ответов, как:

• высокий;

• средний;

• низкий;

• отсутствует.

Возможно проведение коррекции результатов или использование других методов оценки. На основе этой информации рассчитываются уровни рисков в дискретной шкале с градациями от 1 до 7 (этап анализа рисков). Полученные уровни угроз, уязвимостей и рисков анализируются и согласовываются с заказчиком. Только после этого можно переходить к заключительной стадии метода.

Управление рисками. Основные шаги стадии управления рисками представлены на рис. 9.

На этом этапе CRAMM генерирует несколько вариантов мер противодействия, адекватных выявленным рискам и их уровням. Контрмеры разбиваются на группы и подгруппы по следующим категориям:

• Обеспечение безопасности на сетевом уровне.

• Обеспечение физической безопасности.

• Обеспечение безопасности поддерживающей инфраструктуры.

• Меры безопасности на уровне системного администратора.

В результате выполнения данного этапа формируется несколько видов отчетов.

Таким образом, рассмотренная методика анализа и управления рисками полностью применима и в российских условиях, несмотря на то, что показатели защищенности от НСД к информации и требования по защите информации различаются в российских РД и зарубежных стандартах. Особенно полезным представляется использование инструментальных средств типа метода CRAMM при проведении анализа рисков информационных систем с повышенными требованиями в области ИБ. Это позволяет получать обоснованные оценки существующих и допустимых уровней угроз, уязвимостей, эффективности защиты.

Методика MethodWare

Компания MethodWare разработала свою собственную методику оценки и управления рисками и выпустила ряд соответствующих инструментальных средств. К этим средствам относятся:

• ПО анализа и управления рисками Operational Risk Builder и Risk Advisor. Методика соответствует австралийскому стандарту Australian/New Zealand Risk Management Standard (AS/NZS 4360:1999) и стандарту ISO17799.

• ПО управления жизненным циклом информационной технологии в соответствии с CobiT Advisor 3rd Edition (Audit) и CobiT 3rd Edition Management Advisor. В руководствах CobiT существенное место уделяется анализу и управлению рисками.

• ПО для автоматизации построения разнообразных опросных листов Questionnaire Builder.

Давайте кратко рассмотрим возможности Risk Advisor. Это ПО позиционируется как инструментарий аналитика или менеджера в области информационной безопасности. Реализована методика, позволяющая задать модель информационной системы с позиции информационной безопасности, идентифицировать риски, угрозы, потери в результате инцидентов. Основными этапами работы являются: описание контекста, определение рисков, оценка угроз и возможного ущерба, выработка управляющих воздействий и разработка плана восстановления и действий в чрезвычайных ситуациях. Давайте рассмотрим перечисленные этапы подробнее.

Описание контекста. На этапе описания контекста описывается модель взаимодействия организации с внешним миром в нескольких аспектах: стратегическом, организационном, бизнесцели, управление рисками, критерии. Стратегический аспект описывает сильные и слабые стороны организации с внешних позиций, варианты развития, классы угроз и отношения с партнерами. Организационный контекст описывает отношения внутри организации: стратегию, цели на организационном уровне, внутреннюю политику. Контекст управления рисками описывает концепцию информационной безопасности. Контекст бизнесцелей — основные бизнесцели. Критерии оценки — критерии оценки, используемые при управлении рисками.

Описание рисков. Задается матрица рисков () на основе некоторого шаблона. Риски оцениваются по качественной шкале и разделяются на приемлемые и неприемлемые (). Затем выбираются управляющие воздействия (контрмеры) с учетом зафиксированной ранее системы критериев, эффективности контрмер и их стоимости. Стоимость и эффективность также оцениваются в качественных шкалах.

Описание угроз. В начале формируется список угроз.

Угрозы определенным образом классифицируются, затем описывается связь между рисками и угрозами. Описание также делается на качественном уровне и позволяет зафиксировать их взаимосвязи.

Описание потерь. Описываются события (последствия), связанные с нарушением режима информационной безопасности. Потери оцениваются в выбранной системе критериев.

Анализ результатов. В результате построения модели можно сформировать подробный отчет (около 100 разделов), посмотреть на экране агрегированные описания в виде графарисков.

Рассмотренная методика позволяет автоматизировать различные аспекты управления рисками компании. При этом оценки рисков даются в качественных шкалах. Подробный анализ факторов рисков не предусмотрен. Сильной стороной рассмотренной методики является возможность описания различных связей, адекватный учет многих факторов риска и существенно меньшая трудоемкость по сравнению с CRAMM.

Заключение

Современные методики и технологии управления информационными рисками позволяют оценить существующий уровень остаточных информационных рисков в отечественных компаниях. Это особенно важно в тех случаях, когда к информационной системе компании предъявляются повышенные требования в области защиты информации и непрерывности бизнеса.Сегодня существует ряд методик анализа рисков, в том числе с использованием CASEсредств, адаптированныхк использованию в отечественных условиях. Существенно, что качественно выполненный анализ информационных рисков позволяет провести сравнительный анализ «эффективностьстоимость» различных вариантов защиты, выбрать адекватные контрмеры и средства контроля, оценить уровень остаточных рисков. Кроме того, инструментальные средства анализа рисков, основанные на современных базах знаний и процедурах логического вывода, позволяют построить структурные и объектноориентированные модели информационных активов компании, модели угроз и модели рисков, связанных с отдельными информационными и бизнестранзакциями и, следовательно, выявлять такие информационные активы компании, риск нарушения защищенности которых является критическим, то есть неприемлемым.Такие инструментальные средства предоставляют возможность построить различные модели защиты информационных активов компании, сравнивать между собой по критерию «эффективностьстоимость» различные варианты комплексов мер защиты и контроля, а также вести мониторинг выполнения требований по организации режима информационной безопасности отечественной компании.

Киберкрыша

Александр Мурадян, руководитель направления "Эффективность IT", "Коминфо Консалтинг"

«IT News», #1(2)/2004

На сегодняшний день существует одна проблема, весьма серьезная и актуальная как никогда. Способная радикально изменить не только интенсивность финансовых вливаний в Интернет, но и его дальнейшее развитие.

Это изменение содержимого сайтов и нарушение их работоспособности, производящееся со стороны киберхулиганов. Кстати, проблема не менее злободневная, чем вопрос секретности и сохранности данных. Но... Влезать в расследование, поиск и опрос свидетелей, сопровождающийся отстрелом виноватых, мы не будем. Пусть этим займутся хозяева пострадавших ресурсов. В лице умных служб безопасности и толковых блюстителей порядка, если таковые вообще имеются. Куда интереснее понять, зачем это делается и к чему, кроме прямых и косвенных убытков для хозяев ресурсов, может привести.

Вероятно, кто-то подумает, что проблема эта раздута искусственно. Наподобие проблем с вирусами. Что существуют разрозненные и дурно воспитанные одиночки, пачкающие побочными продуктами своей умственной деятельности стройные и логичные файловые структуры чужих компьютеров. На радость производителям антивирусов.

Но с вирусами можно бороться радикальным способом: нет притока файлов из недостоверных источников - нет заразы. В этом случае нет нужды в антивирусах. С Интернетом этот метод явно не годится.

Оставим в стороне и технические проблемы. Хотя в большинстве случаев несанкционированный доступ вызван отнюдь не технической одаренностью киберхулиганов (хотя определенные деструктивные таланты нельзя отрицать), а элементарными ошибками и недочетами разработчиков программ и творцов железяк. К сожалению, ситуация нисколько не улучшается - вся эта череда ляпов и ошибок мигрирует из одной версии в другую. Попутно обрастая новыми. Вызывая желание как следует дать по рукам творцам программ и железяк.

Не будем затрагивать и вопрос юридический. Как, кто и за что должен нести ответственность.

Хотя наличие четких законов, исключающих двусмысленное толкование, совершенно не помешало бы.

Однако появляется и вопрос нравственный - есть киберобщество. Созданное некоторыми членами обычного общества. Имеющее некий имущественный и образовательный ценз, но в полной мере обладающее и букетом весьма неприятных свойств, способное разрушить хрупкую мечту о тихом цифровом будущем. В случае если все эти свойства начнут проявляться и в киберобществе. Ведь, как известно, были и есть реальные хулиганы и шпана. Ну а по мере развития Интернета появились и киберхулиганы на пару с киберворами, которые уже сейчас сильно портят нервную систему владельцам сайтов, онлайн-магазинов и прочих элементов развивающейся цифровой экономики. Если следовать общей логике, то появление кибермафии не за горами. Может, прогноз и пессимистический, но ситуация весьма печальна.

Сейчас взломы сайтов производятся в большинстве случаев ради любопытства, из рекламных соображений и в исключительно редких случаях - с целью извлечения реальной выгоды. Либо хозяевами ресурсов для саморекламы. Но вполне может возникнуть ситуация, когда на киберобщество обратит внимание и реальный криминал. Ведь все виды деятельности, на которых он зарабатывает, основываются на одном экономическом принципе. Его, кстати, исповедуют и весьма успешные легальные бизнесы. В основном в рамках закона. Принцип этот: "Любое дело должно приносить максимальную прибыль при минимальных затратах. При постоянно возрастающем спросе. И полной несостоятельности конкурентов. Если таковые имеются".

Стремительное развитие Интернета, появление больших финансовых потоков приводит не только к улучшению экономической ситуации. При достижении некоего порога доходности, цифровой мир может вызвать интерес и у реального криминала. И тогда действительно может возникнуть ситуация, когда киберрэкет будет облагать данью сайты, обещая охрану взамен. И регулярные "наезды" в случае отказа делиться частью благосостояния. И не имеет значения, в каком виде.

Денег или акций, не принципиально. Важно само наличие потенциальной угрозы. Если криминалу собирать дань с сайтов будет куда выгоднее, чем с хозяев мелких лавочек. К сожалению, существующие по своим тепличным законам кибержители упустили из вида этот факт. Что выход из своего замкнутого мирка с дешевыми интрижками и приток серьезных денег приведет к переносу суровых и жестоких реалий повседневной жизни в уютный кибермирок.

Кстати, различными госрегулированиями делу не поможешь. Только навредишь. В случае активного вмешательства чиновничества, владельцам ресурсов придется кормить еще и их. На пару с криминалом. Как происходит в реальной жизни.

Кто должен нести ответственность за каждый случай взлома сайта? В первую очередь те, кто способствовал этому. Создатели "дырявого" программного обеспечения. И провайдеры. Почему именно они? По большому счету, можно найти брешь в любой защите. Только вопрос: во сколько и во что это выльется? Если на взлом сайта или электронного магазина понадобится больше времени и ресурсов, чем ожидаемый куш от подобного взлома, никто серьезный этим заниматься не будет. И вопрос о кибермафии отпадет. За неимением источников прибыли. Но... пока бал правят творцы лицензионных соглашений, которые дают создателям "кривых" программ реальную и уникальную возможность делать деньги на хламе. Чего стоит, например, следующий опус: "...или его поставщики ни при каких условиях не несут ответственности за какой-либо ущерб, связанный с использованием или невозможностью использования данного продукта (или услуги)... в любом случае сумма возмещения согласно данному договору не может превышать сумму, фактически уплаченную вами за программу (или услугу)". Тот еще шедевр! Получается, что, приобретая программу для создания интернет-магазина, например, покупатель берет ее на свой страх и риск, а будут ли работать те возможности, которые красиво расписаны на коробке или в эксплуатационной документации (исключительная секретность и гарантированная невозможность взлома), - это его головная боль.За что же тогда деньги заплачены! Сделай такое фирма, производящая бытовую технику или осуществляющая, скажем, авиаперевозки, она бы разорилась на удовлетворении исков. Не предлагают же авторы книг, кинокартин и песен (а это ведь тоже, кстати, плод интеллектуальной деятельности) заполнить лицензию, в которой они отказываются от ответственности за то, что, прочтя, послушав или посмотрев их опус, читатель (или зритель) совершит уголовно наказуемое действие. Еще как отвечают! Что-то не слышно и о предполетном заполнении соглашения, согласно которому за пропажу груза или авиакатастрофу авиакомпания ответственности не несет. Еще как несет!

Вот только провайдеры хостинга на пару с творцами программ успешно отгородились от проблем соглашениями и договорами. А конца-то карт-бланшу не видно. Увы...

Инструкции по использованию компьютера

Компьютер - настраиваемое устройство. Его можно использовать для многих вещей, выходящих за рамки обычных задач, которые сотрудник выполняет в рабочее время. И хотя потери времени из-за использования компьютера не по назначению -обстоятельство весьма прискорбное, существуют и гораздо более серьезные вещи.

В инструкции по использованию компьютера должно быть ясно сказано, что все компьютерные программы должны предоставляться исключительно компанией; использование на компьютере, принадлежащем компании, или в корпоративной сети посторонних программ, например принесенных из дома, запрещается. Как известно, компьютерное пиратство чревато крупными неприятностями самого разного свойства, одно другого хуже. Важно убедиться, что все пользователи понимают это и что компания таким образом защищена от возможных судебных разбирательств.

И все же пиратство - это только полбеды. Компьютерные вирусы свободно передаются с одного компьютера на другой через дискеты и интернет. К сожалению, к тому времени, когда вирус проявляется или когда его обнаруживают, он успевает заразить несколько систем. Если все программное обеспечение, используемое в сети, тщательно проверено и утверждено, если оно распространяется из единого источника, эту проблему проще контролировать.

Разумеется, в документации следует запретить пользователям копировать принадлежащее компании программное обеспечение и данные, уносить их домой или использовать другим неразрешенным образом. Впрочем, иногда компания сама заинтересована в установке пользователем на своем домашнем компьютере некоторых программных средств, таких как антивирусы и программные брандмауэры. Конечно, это дополнительные затраты, но они вполне окупаются, если предотвращают подключение к сети зараженной системы и распространение вируса в сети компании.

Необходимо обязать пользователей сообщать о любых подозрительных действиях или неправомочном использовании компьютерных ресурсов. На пользователей также должна возлагаться ответственность за принятие необходимых мер по защите данных и программ в пределах их полномочий - в частности, они не должны оставлять рабочую станцию, зарегистрированную для работы в сети, без присмотра на длительное время, (для этого следует пользоваться защищенным паролем хранителем экрана); не должны оставлять на видном месте отчеты и другую конфиденциальную информацию ит.п.

Скажем, уверены ли вы, что никто не заглянет в оставленную без присмотра распечатку ведомости по заработной плате? Если не внести в политику соответствующего правила, пользователям может и в голову не прийти, что они поступают опрометчиво.

Инструкции по использованию компьютера могут включать много нюансов. При ее составлении необходимо учесть следующие моменты.

Недовольство пользователей. Не переборщите. В лучшем случае пользователи не станут выполнять слишком строгую инструкцию, создающую серьезные неудобства,- особенно если им непонятно, насколько эти меры оправданы. В худшем же случае возможно нарастание скрытой агрессии и открытый конфликт. Будьте внимательны: некоторые выходки, которые на первый взгляд представляются невинной, хотя и грубой шуткой, часто являются средством выплеснуть недовольство. Наказания. Если правило подразумевает принятие некоторых болезненных мер, то оно всегда должно выполняться с максимальной значительностью и строгостью - "чтобы другим не повадно было". В идеале такие меры должны приниматься один раз.

Политика сетевых соединений

Документы этого типа содержат перечень устройств, которые разрешается подключать к сети, а также свод требований по обеспечению безопасности - какие функции операционной системы используются, кто утверждает подключение к сети новых устройств. Должны быть предусмотрены прямые инструкции на случай настройки нового компьютера, коммутатора и даже маршрутизатора - что разрешено делать, а что запрещено.

Отдельно составляется политика сетевых подключений для брандмауэров - с описанием того, какой тип сетевого трафика пропускается через брандмауэр в сеть и из сети.

Если пользователям разрешено соединение через виртуальную частную сеть (Virtual Private Network, VPN), необходимо разработать специальные документы с подробным описанием настройки портативных и настольных компьютеров.

В документации следует также описать все процедуры получения учетной записи компьютера, а также права и привилегии всех типов, которые могут быть предоставлены учетной записи, сетевые адреса, которые могут быть использованы, и способы их контроля. Наконец, необходимо явно оговорить, что никакие соединения, идущие вразрез с описанными процедурами и происходящие без ведома ответственных лиц, не допускаются.

Если пользователям предоставлено право коммутируемого доступа, они должны четко понимать, что ни в коем случае нельзя сообщать информацию, необходимую для такого доступа, кому бы то ни было - как внутри, так и вне компании. Сколько раз хакеры проникали в сеть не посредством подбора пароля, а просто потому, что пользователь оставляет бумажку с паролем где попало или выбирает слишком очевидный пароль!

Пожалуй, наихудшее из возможных решений - позволить кому-либо из пользователей работать дома с собственного компьютера. Используя компьютер и для работы, и для личных нужд, он открывает доступ в сеть компании для вирусов и троянов всех сортов. Если же руководство компании все-таки сочтет такой шаг необходимым, следует разработать политику, которая требовала бы наличия отдельного компьютера (например, портативного) и запрещала бы пользователю заниматься на этом компьютере личными делами, а также изменять конфигурацию.

Только так можно обеспечить некоторую безопасность сети.

И все равно любой, без исключений, доступ к сети должен осуществляться через VPN или коммутируемый канал с использованием брандмауэра. Даже если сетевые политики будут строго запрещать сотрудникам использовать компьютеры компании и мобильные компьютеры для посторонних вещей, обеспечить соблюдение такой политики наверняка не удастся - такова природа человеческая. Пользователи все равно будут проверять личные почтовые ящики, заходить на любимые сайты и, что еще хуже, загружать невинные на вид программы, MP3-плееры например. В защищенной сетевой среде такие вещи недопустимы - и единственным средством оградить от них сеть является брандмауэр.

Невозможно переоценить важность строгих инструкций по настойке компьютеров и необходимости письменных заявлений пользователей, желающих получить разрешение на любое послабление установленной политики. Если программа не поддерживается ИТ-отделом компании, нельзя давать разрешение на ее установку - разве что по причине острой производственной необходимости. В последнем случае программу необходимо внести в политику сетевых соединений и обучить ИТ-персонал ее использованию. Ни при каких обстоятельствах нельзя разрешать пользователям загружать и устанавливать программы из интернета.

Отдельное внимание следует обратить на попытки доступа к данным, не имеющим отношения к служебным обязанностям пользователя. Такие действия называют "прощупыванием" сети и рассматриваются как причина для увольнения. Если пользователь желает знать, где хранятся данные или приложения, он может обсудить этот вопрос с руководством или ИТ-службой.

Социальная инженерия: защита от умного, который использует дурака

Елена Полонская,

У потенциальных злоумышленников есть множество способов проникнуть в сеть, скомпрометировать данные или программы. При этом часто используют знакомство с пользователями, легально подключенными к сети, эксплуатируя их доверчивость и желание по-человечески помочь хорошему человеку

Пожалуй, чаще всего для получения доступа к сети применяется метод, именуемый социальной инженерией - и на него же зачастую обращают меньше всего внимания. Тем временем, пока администраторы по безопасности ставят брандмауэры и антивирусы, разрабатывают сложную систему допусков и паролей, злоумышленники проникают в сеть с помощью рядовых ничего не подозревающих пользователей.

| Если вам кажется, что важная информация надежно защищена, попросите кого-нибудь позвонить по телефону, представиться специалистом службы техподдержки и сказать, что ему нужен пароль пользователя |

Для того чтобы меры по обеспечению безопасности имели смысл - как для администратора, так и для пользователей сетевых ресурсов - необходимо определить сетевую политику, в которой следует четко описать, что можно и чего нельзя делать в сети. Хорошая политика обеспечения безопасности вынуждает - иногда с применением технических средств - держать наивных пользователей подальше от информации, раскрытие которой может нанести ущерб сети.

Одновременно следует разработать процедуры выполнения таких обязательных задач, как резервное копирование, восстановление, создание пользовательских учетных записей ит.п. Если задача описана в виде четкой последовательности действий, то вероятность того, что будет сделано нечто необычное и это нарушит защиту системы, значительно уменьшается.

Для ознакомления пользователей с политиками обеспечения безопасности компьютеров и сети можно использовать следующие документы:

правила пользования компьютером; политику сетевых соединений; процедуры по устранению последствий вторжения.

Подобно тому, как это происходит при инструктаже по технике безопасности, ознакомление с этими документами должно подтверждаться подписью пользователя.

Рассмотрим эти документы подробнее.

Сотрудники

В любом документе, содержащем инструкции по использованию сети, должно подчеркиваться, что сотрудники, находясь в сети, обязаны вести себя этично. Например, сотрудникам ИТ-службы часто приходится обращаться к данным, которые являются собственностью других людей, чтобы помочь последним решить их проблему. Разглашать третьей стороне информацию, полученную в ходе таких работ, неэтично. Администраторы и операторы часто имеют расширенные права и привилегии доступа к рабочим станциям и серверам, разбросанным по всей сети. Эти сотрудники обязаны понимать, что такие привилегии подразумевают ответственность за профессиональное выполнение работы и отсутствие проблем.

Устранение последствий вторжения

Всегда хорошо иметь план действий на случай того или иного события. В компании должен быть специальный сотрудник или сотрудники, которые отвечали бы за исследование вопросов, имеющих отношение к обеспечению безопасности. Кроме того, наличие документа, в котором расписаны процедуры на случай тех или иных нарушений системы защиты, покажет пользователям, насколько важна безопасность сети и насколько тщательно нужно выполнять меры по ее соблюдению.

В документе, содержащем описание процедур по устранению последствий вторжения, следует дать определение того, что считается брешью в защите. Это может быть следующее:

кража аппаратных средств или программного обеспечения; подбор или разглашение пароля; недопустимая передача кому-либо носителей информации, в том числе магнитных лент, дискет и распечаток; совместное использование одной учетной записи либо разглашение имени пользователя и пароля; просмотр сети без соответствующих полномочий; вмешательство в данные или учетную запись другого пользователя; подозрительное проникновение в сеть извне; компьютерные вирусы; нарушение физического доступа.

Некоторые из этих ситуаций кажутся вполне очевидными. Однако было бы наивным рассчитывать справиться с подобными проблемами без заранее написанных инструкций. Например, пользователи часто разрешают другим использовать свою учетную запись. Ведь гораздо проще пустить другого сотрудника за свой компьютер, если его машина не работает, чем получать соответствующие полномочия у руководства. Однако при этом не следует забывать, что пароль, сообщенный кому-то однажды, нередко становится всеобщим достоянием.

Что делать, если возникло подозрение, что в сеть проник кто-то извне? Отключить маршрутизаторы? Сменить все пароли? Это следует продумать заранее и составить документ, где будет описана последовательность действий. В эту последовательность должны входить методы определения источника вторжения, а также процедуры по наказанию злоумышленника и восстановлению собственности на всю похищенную информацию.

Например, какие меры вы предпримете в случае утечки конфиденциальной информации, чтобы уведомить того, кого она касается? Существуют ли юридические аспекты, которые определяют, кому принадлежат данные в сети, и которые вам следует знать?

Наверное, одним из самых сложных моментов для менеджера является увольнение сотрудника. Хорошо еще, если сотрудник покидает компанию добровольно и сохраняет дружеские отношения с руководством. Тогда достаточно отключить его учетную запись и убедиться, что все двери доступа закрыты. Но если отношения испорчены, необходимо принять все меры, чтобы гарантированно заблокировать уволенному работнику все способы доступа к сети, которые он имел прежде. Если работник был уволен за намеренное причинение ущерба сети, не оставил ли он после себя "мину замедленного действия"? Какие меры нужно предпринять, чтобы изолировать ресурсы, которые были доступны этому работнику, пока будет идти дальнейшее расследование? Нужно ли менять пароли и учетные записи других пользователей - например, тестовые учетные записи или локальные учетные записи компьютеров, к которым работник мог иметь доступ?

Как видим, нарушение безопасности компьютерной сети имеет далеко идущие последствия. Знание того, что именно следует делать в каждой конкретной ситуации, в случае нарушения системы защиты значительно упростит жизнь.

Внешние соединения

Еще одной областью, которой часто уделяется недостаточно внимания, являются люди, которые приходят в компанию и получают временный доступ к сети. Для персонала, нанятого по контракту для выполнения определенных работ, обязательно должны быть разработаны правила использования компьютера - такие сотрудники должны прочесть эти правила и подписью подтвердить факт ознакомления с ними.

В инструкции должно быть сказано, что работник не имеет права обсуждать с кем-либо не только информацию, к которой он имеет доступ, но даже и тип этой информации. Порой единственное неосторожное слово проходит длинный путь - и в конце концов достигает тех ушей, для которых оно не предназначено.

Иногда для ремонта оборудования обращаются к независимой организации или к производителю. Диагностика некоторых проблем требует доступа специалиста по ремонту к регистрационным данным учетной записи. Если для этих целей заведена специальная пользовательская учетная запись, ее следует включать только при необходимости, а в остальное время держать отключенной.

Что не так с ребятами из IT?

Итак, девять из десяти диверсий совершаются людьми, так или иначе связанными с информационными технологиями. По мнению экспертов компании InfoWatch, разработчика систем защиты конфиденциальной информации от инсайдеров, причина такой профессиональной принадлежности кроется в психологических особенностях этих служащих. Подробнее разобраться в проблеме позволят два примера из жизни, наиболее ярко иллюстрирующие типичные черты характера IT-профессионалов. Причем если первый рассказчик не стал скрывать своего имени, то второй решил остаться неизвестным.

«Я работал в средней по величине компании, занимающейся разработкой программного обеспечения. При доступе к основным серверам у меня были привилегии администратора. Только чтобы размять свой ум, я обдумывал, как можно использовать этот доступ злонамеренно, и разработал следующий план. Во-первых, взломать систему резервного копирования. В нашей компании все копии шифровались в целях безопасности прямо во время создания и дешифровались в процессе восстановления. Другими словами, резервные данные в зашифрованном виде никому не нужны. Взлом системы копирования предполагает, естественно, извлечение ключей шифрования. Во-вторых, подождать год или дольше. В-третьих, стереть всю информацию на серверах, включая взломанное программное обеспечение для шифрования/дешифрования резервных данных. Таким образом, у предприятия останутся лишь зашифрованные резервные копии (без ключа). В-четвертых, предложить компании купить ключи, которые удалось получить еще на первом шаге. Если фирма откажется, то потеряет годы своей работы. Это, конечно, всего лишь гипотетический план. Я не пытался претворить его в жизнь, поэтому не знаю, сработал бы он или нет…», — Филиэс Купио (Filias Cupio). «Большинство специалистов по информационным технологиям, которых я знаю, даже еще начинающие ребята, сразу же при вступлении в должность первым делом устанавливают программу скрытого управления (rootkit) в корпоративную систему. Это рефлекс. Ребята не хотят никому навредить и не строят вредоносных планов, им просто нужен надежный доступ к системе, чтобы можно было спокойно работать из дома или колледжа», — Бен.

Что такое саботаж?

Прежде чем переходить к аналитическим выкладкам, необходимо ответить на вопрос, что же все-таки называется корпоративным саботажем. Важность этого определения усиливается еще и тем, что саботаж — лишь часть внутренних угроз IT-безопасности, поэтому при дальнейшем рассмотрении следует различать саботажников и, например, инсайдеров, «сливающих» конфиденциальную информацию конкурентам.

Итак, корпоративный саботаж — это вредительские по отношению к компании действия, совершенные инсайдерами в силу уязвленного самолюбия, желания отомстить, ярости и любых других эмоциональных причин. Заметим, что под емким термином «инсайдер» понимаются бывшие и нынешние сотрудники предприятия, а также служащие-контрактники.

Корпоративные диверсии всегда совершаются из эмоциональных, порой нерациональных побуждений. Саботажник никогда не руководствуется желанием заработать, не преследует финансовую выгоду. Этим, собственно, саботаж и отличается от других инсайдерских угроз.

D3.shtml

Диаграмма 3. Финансовые потери вследствие внутреннего саботажа

Деструктивная активность саботажников

Глубокая психологическая подоплека акта саботажа часто приводит к тому, что рассерженный служащий угрожает начальству или сослуживцам, например, по электронной почте. Иногда он даже делится своими мыслями с кем-то из коллег. Другими словами, информация о готовящейся диверсии есть не только у саботажника. Аналитики подсчитали, что в 31% случаев сведениями о планах диверсанта располагают другие люди. Из них 64% — коллеги, 21% — друзья, 14% — члены семьи, а еще 14% —сообщники.

Также удалось установить, что 62% корпоративных диверсантов продумывают свои действия заблаговременно. В 47% случаев они совершают подготовительные действия (например крадут резервные копии конфиденциальных данных). В 27% — конструируют и проверяют механизм атаки (готовят логическую бомбу в корпоративной сети, дополнительные скрытые входы в систему и т. д). При этом в 37% случаев активность сотрудников можно заметить: из этого количества 67% подготовительных действий заметны в режиме online, 11% — offline, 22% — обоих сразу.

Следует также учесть, что подавляющее большинство атак производится саботажниками в нерабочее время и с помощью удаленного доступа к корпоративной сети. Таким образом, даже если уволить системного администратора и сразу же заблокировать его учетную запись, но забыть о его привилегии удаленного доступа и оставить прежним пароль root в системе, то рассерженный служащий сможет очень быстро отомстить начальству. В одном из таких инцидентов диверсанту удалось вывести из строя всю корпоративную сеть на 3 дня.

Таким образом, 57% саботажников имеют права администратора в системе, из них 85% на момент совершения диверсии лишились таких широких полномочий на доступ к корпоративной среде.

Что касается самой атаки, то 61% саботажников предпочитают простые и незамысловатые механизмы, к примеру, команды пользователя, обмен информацией, эксплуатацию физических уязвимостей безопасности. Оставшиеся 39% применяют более изощренные методы атаки: собственные программы или сценарии, автономные агенты и т. д. В 60% случаев злоумышленники компрометируют учетные записи, чтобы потом с их помощью провести атаку.

В 33% инцидентов это компрометация имени пользователя и пароля; в 20% — неавторизованное создание новой учетной записи. Подчеркнем, что в 92% случаев заметить подозрительную активность в данной сфере до момента совершения диверсии почти невозможно.

Как выявить диверсанта?

Предположим, что атака уже произошла. Следовательно, перед руководством среди прочего стоит вопрос о выявлении виновного. Практика показывает, что помочь в этом могут только журналы системных событий. Однако следует учитывать, что злоумышленник сделает все возможное и невозможное, чтобы скрыть свою личность, предстать кем-то другим или запутать следы. Во многих случаях диверсанта могут вычислить другие служащие, не имеющие с безопасностью IT-инфраструктуры ничего общего.

Если перевести эти данные на язык цифр, то получится, что 63% атак были замечены лишь потому, что в системе появились сильные отклонения. В 42% случаев система вышла из строя. При этом в 70% инцидентов злоумышленника удается вычислить по журналам системных событий, в 33% — по IP-адресу, в 28% — по телефонным записям, в 24% — по имени пользователя, в 13% — путем процедур аудита. Таким образом, журналы событий () являются наиболее эффективным средством. В тех случаях, когда используются журналы системных событий, чаще всего нужно исследовать журнал событий удаленного доступа (73%). За ним с большим отставанием следуют журнал доступа к файлам (37%), журнал изменения системных файлов (37%), журналы приложений и баз данных (30%), почтовые журналы (13%). В общем, в 31% случаев для идентификации злоумышленника используются сразу несколько журналов ().

Но не все так просто. В 76% инцидентов диверсанты пытаются скрыть свою личность (31%), действия (12%) или одновременно и то и другое (33%). Повторим, что саботажники могут модифицировать или удалять журналы событий, создавать скрытые входы в систему и неавторизованные учетные записи, подделывать свой IP-адрес. При этом 71% саботажей совершается сотрудниками, не связанными с обеспечением IT-безопасности.

Портрет типичного саботажника

Исследование Секретной службы США установило, что в 98% случаев диверсантом является мужчина. Правда, портрет корпоративного саботажника не включает таких характеристик, как семейный статус, возраст и расовая принадлежность. Другими словами, это может быть как женатый мужчина, так и холостой, как 17-летний юнец, так и уходящий на пенсию служащий. Не подтвердилось также популярное убеждение, что большинство саботажников — это люди, имеющие криминальную историю. Так, лишь в 30% исследованных случаев диверсант был хотя бы раз арестован.

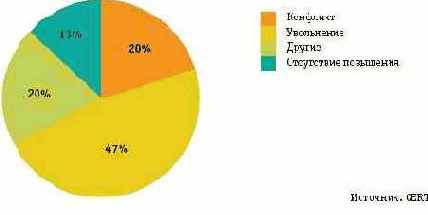

Тем не менее можно проследить мотивы, которыми руководствуются саботажники (). Как видно, все они носят эмоциональный характер. Более того, аналитики выяснили, что ни один диверсант не руководствовался мыслью о наживе.

Однако эти мотивы представляют собой следствия более ранних событий, которые вывели служащего из равновесия (диаграмма 6). По сведениям аналитиков, в 92% случаев саботажу предшествует неприятный инцидент на работе или целая серия таких инцидентов. В 47% случаев — увольнение, в 20% — спор с нынешними или бывшими коллегами, 13% — отсутствие повышения.

Диаграмма 6. Какие события предшествуют саботажу

Другими словами, 85% всех внутренних диверсантов рассержены на кого-то, кого они ассоциируют с компанией. Так, в 57% случаев сослуживцы саботажника характеризовали его как чрезвычайно рассерженного и раздраженного человека.

Многие саботажники на момент совершения диверсии являются уже бывшими сотрудниками компании-жертвы, сохранившими доступ к ее информационным ресурсам по каким-то причинам (вероятно, оплошности администратора). Заметим, это почти половина всех случаев.

Все-таки, несмотря на все эти сведения, более или менее различимая черта портрета типичного саботажника (помимо пола) — его профессия (диаграмма 7). Как показало исследование CERT, практически все корпоративные диверсанты являются специалистами, так или иначе связанными с информационными технологиями. На долю технически подкованных диверсантов приходится 86% инцидентов. Среди них 38% системных администраторов, 21% программистов, 14% инженеров, 14% специалистов по IT. Что же до саботажников, не работающих в технических департаментах, 10% работают среди прочего редакторами, менеджерами, аудиторами и т. д., а 3% саботажников приходится на сферу обслуживания, в частности, на общение с клиентами.

Диаграмма 7. Портрет типичного саботажника

Таким образом, из наиболее достоверных черт саботажника можно выделить всего две: это мужчина, сотрудник технического департамента.

Последствия корпоративных диверсий

Традиционно считается, что результатом корпоративного саботажа очень редко бывают финансовые потери. Однако последние исследования опровергают такую точку зрения (диаграмма 1).

Диаграмма 1.Соотношение наличия и отсутствия финансовых потерь вследствие корпоративного саботажа

Тем не менее суммарные финансовые потери индустрии вследствие саботажа на фоне ущерба от других внутренних и внешних угроз выглядят не очень большими (). Однако интерпретация эти данных требует известной осторожности. Во-первых, саботаж относится к преступлениям латентным. Респонденты очень неохотно признаются, что в их компании была корпоративная диверсия, так как это почти всегда связано с ошибками и невнимательностью менеджмента организации. Во-вторых, саботаж действительно встречается намного реже, чем другие инциденты, поэтому суммарный ущерб получается небольшим.

Для оценки финансового ущерба вследствие саботажа воспользуемся результатами исследований CERT (). Заметим, что чуть меньше половины всех респондентов, ставших жертвами саботажа, понесли «незначительный» урон — до $20 тыс. По сравнению со средним ущербом в результате утечки конфиденциальной информации ($255 тыс., по сведениям ФБР) это действительно немного. Однако наибольшую озабоченность экспертов вызывает именно та одна десятая часть, которая приходится на потери свыше $1 млн (9% — от $1 млн до $5 млн и 2% — более $10 млн). Это лишний раз указывает на некоторую относительность статистики ФБР, где суммарный ущерб за год оценен лишь в $341 тыс.

Если абстрагироваться от нематериальных факторов, опасность саботажа состоит именно в гигантских, многомиллионных убытках, которые может понести абсолютно любая компания, окажись в ее штате человек с неустойчивой психикой. В некоторых случаях это может представлять угрозу национальной безопасности (представьте саботажника на ядерной электростанции), но в мире бизнеса, помимо финансовых потерь, возникает еще целый ряд негативных последствий. Во-первых, потеря репутации (выше приводился пример прямого взаимодействия диверсанта с клиентами фирмы). Во-вторых, вред, нанесенный другим служащим предприятия (выше приводился случай, когда саботажник запугал своего коллегу). Исследования показывают, что негативные последствия для бывших коллег диверсанта встречаются довольно часто (диаграмма 4).

Диаграмма 4. Последствия саботажа для коллег диверсанта

Итак, саботаж может нанести огромный финансовый и моральный вред компании. Именно поэтому с ним необходимо бороться.

Профилактика — лучший метод защиты

По мнению экспертов компании InfoWatch, наилучшее средство предотвращения корпоративного саботажа — профилактические меры. Прежде всего компаниям нужно проверять рекомендации и места предыдущей работы нанимаемых служащих. Таким способом удается исключить те 30% претендентов, которые имели криминальную историю.

Еще один чрезвычайно эффективный метод — регулярные тренинги или семинары, на которых до персонала доводится информация об угрозах IT-безопасности и саботаже как таковом. При таком подходе руководство делает ставку на тех сотрудников, которые взаимодействуют с саботажником в офисе, видят его нервозное поведение, получают угрозы в свой адрес и т. п. Все эти служащие должны знать, что о подобных инцидентах нельзя умалчивать. Напротив, о них следует тут же извещать уполномоченных лиц.

Следующий метод предполагает использование принципа минимальных привилегий и четкого разделения функций. Очевидно, что административных полномочий у обычных офисных служащих быть не должно. Также понятно, что сотрудник, отвечающий за резервные копии, не должен иметь возможности удалить данные в оригинальном источнике. Вдобавок в обязанности этого работника следует вменить информирование начальства в случае, если на резервные копии покусится какой-то другой служащий. Вообще, проблема защиты резервных копий может быть решена созданием их дубликатов. В сочетании с разделением ролей саботажнику будет практически невозможно удалить ценную информацию и избавиться от всех резервных копий. В связи с тем, что в компании, как правило, не так много по-настоящему критических данных, создание нескольких резервных копий представляется целесообразным.

Чрезвычайно важен момент эффективного управления паролями и учетными записями. Система IT-безопасности, разрешающая удаленный доступ уже уволенным сотрудникам, никуда не годится. Администраторы должны тщательно следить за правами доступа служащих, покидающих компанию. Соответствующие учетные записи следует аннулировать сразу же.